Resiko Pinjaman

Resiko Pinjaman Risiko pinjaman (resiko kredit) adalah suatu risiko kerugian yang disebabkan oleh ketidak mampuan (gagal bayar) dari debitur atas kewajiban pembayaran utangnya baik utang pokok maupun bunganya ataupun keduanya.

Kebanyakan pemberi pinjaman menggunakan cara penilaian kelayakan kredit mereka masing-masing guna membuat peringkat risiko konsumen lalu kemudian mengaplikasikannya terhadap strategi bisnis mereka.

Terdapat beberapa alasan pinjaman uang nasabah ditolak oleh bank, diantaranya adalah :

1. Nasabah punya sejarah pinjaman macet

2. Agunan nasabah dianggap kurang layak

3. Penghasilan nasabah kurang mampu mengimbangi pinjaman

4. Nasabah tidak menyediakan modal sendiri

5. Usia bisnis masih terlalu muda

6. Faktor resiko dalam sebuah profesi

7. Reputasi nsabah dianggap kurang bagus

8. Data nasabah tidak valid

Prediksi

Menurut kamus besar bahasa Indonesia, prediksi adalah hasil dari kegiatan memprediksi atau meramal atau memperkirakan. Pengertian prediksi secara istilah akan sangat tergantung pada konteks atau permasalahannya. Berbeda dengan pengertian prediksi secara bahasa yang berarti ramalan atau perkiraaan yang sudah menjadi pengertian yang baku.

Di dalam Data Mining, prediksi hamper sama dengan klasifikasi dan estimasi, kecuali bahwa prediksi nilai dari hasil akan ada di masa mendatang (Kusrini dan Emha Taufiq Luthfi, 2009).

Prediksi digunakan untuk memperkirakan nilai masa mendatang, misalnya memprediksi stok barang satu tahun ke depan. Fungsi ini mencakup metode Neural Network, Decision Tree, dan Nearest Neighbor. Prediksi menggunakan beberapa variable atatu field-field basis data untuk memprediksi nilai-nilai variabel masa mendatang yang diperlukan, yang belum diketahui saat ini

Algoritma Nearest Neighbor

Nearest Neighbor adalah pendekatan untuk mencari kasus dengan menghitung kedekatan antara kasus baru dengan kasus lama, yaitu berdasarkan pada pencocokan bobot dari sejumlah fitur yang ada (Kusrini dan Emha Taufiq Luthfi, 2009).

Misalkan diinginkan untuk mencari solusi terhadap seorang pasien baru dengan menggunakan solusi dari pasien terdahulu. Untuk mencari kasus pasien mana yang akan digunakan maka dihitung kedekatan kasus pasien baru dengan semua kasus pasien lama. Kasus pasien lama dengan kedekatan terbesarlah yang akan diambil solusinya untuk digunakan pada kasus pasien baru (Kusrini dan Emha Taufiq Luthfi, 2009)

Adapun rumus untuk melakukan penghitungan kedekatan antara 2 kasus adalah sebagai berikut :

dengan

T : kasus baru

S : kasus yang ada dalam penyimpanan

n : jumlah atribut dalam masing-masing kasus

i : atribut individu antara 1 s/d n

f : fungsi similarity atribut i antara kasus T

w : bobot yang diberikan pada atribut ke i

Contoh Kasus Perhitungan Algoritma Nearest Neighbor

Data penentuan resiko pinjaman dana di Bank Perkreditan Rakyat terdiri dari 8 atribut, dimana 7 atribut prediktor dan 1 atribut label, seperti yang ditunjukkan pada tabel berikut :

| Tabel 1 Daftar Atribut dan Nilai Atributnya | ||||||||

| Atribut | Nilai Atribut | |||||||

| Jumlah Pinjaman |

| |||||||

| Tujuan Pinjam |

| |||||||

| Jangka Waktu |

| |||||||

| Kondisi Debitur |

| |||||||

| Pekerjaan Debitur |

| |||||||

| Penghasilan Debitur per Bulan |

| |||||||

| Jaminan |

| |||||||

| Resiko Peminjaman | ? | |||||||

Analisa Proses

Dari pengelompokkan atribut diatas, maka langkah selanjutnya adalah melakukan analisa proses dalam data mining dengan menggunakan Algoritma Nearest Neighbor.

Untuk mengukur jarak masing-masing atribut, perlu diberikan bobot. Bobot yang diberikan, nilainya antara 0 dan 1, dimana 0 menandakan atribut tidak berpengaruh dan 1 menandakan atribut sangat berpengaruh.

Pemberian bobot pada masing-masing atribut dapat dilihat pada tabel berikut :

| Tabel 2 Bobot Pada Masing-Masing Prediktor | ||

| No. | Atribut | Bobot |

| 1. | Jumlah Pinjaman | 0.8 |

| 2. | Tujuan Pinjam | 0.8 |

| 3. | Jangka Waktu | 0.8 |

| 4. | Kondisi Debitur | 0.6 |

| 5. | Pekerjaan Debitur | 0.6 |

| 6. | Penghasilan Debitur per Bulan | 0.6 |

| 7. | Jaminan | 0.5 |

1. Kedekatan nilai atribut Jumlah Pinjaman ditunjukkan di tabel berikut :

| A1 : <= 20.000.000 |

| A2 : > 20.000.000 s/d <= 50.000.000 |

| A3 : > 50.000.000 s/d <= 75.000.000 |

| A4 : > 75.000.000 |

| Tabel 3 Kedekatan Nilai Atribut Jumlah Pinjaman | ||

| No. | Atribut Jumlah Pinjaman | Nilai |

| 1. | A1 | 100 |

| 2. | A2 | 80 |

| 3. | A3 | 60 |

| 4. | A4 | 40 |

Setelah dilakukan klasifikasi Jumlah Pinjaman, berikutnya melakukan pencarian nilai kedekatan atribut Jumlah Pinjaman yaitu dilihat pada tabel berikut :

| A1 | A2 | A3 | A4 | |

| A1 | 1 | 0.8 | 0.6 | 0.4 |

| A2 | 0.8 | 1 | 0.75 | 0.5 |

| A3 | 0.6 | 0.75 | 1 | 0.667 |

| A4 | 0.4 | 0.5 | 0.667 | 1 |

2. Kedekatan nilai atribut Tujuan Pinjam ditunjukkan di tabel berikut :

| B1 : Investasi |

| B2 : Konsumtif |

| B3 : Modal Kerja |

| Tabel 4 Kedekatan Nilai Atribut Tujuan Pinjam | ||

| No. | Atribut Tujuan Pinjam | Nilai |

| 1. | B1 | 100 |

| 2. | B2 | 70 |

| 3. | B3 | 40 |

Setelah dilakukan klasifikasi Tujuan Pinjam, berikutnya melakukan pencarian nilai kedekatan atribut Tujuan Pinjam yaitu dilihat pada tabel berikut :

| B1 | B2 | B3 | |

| B1 | 1 | 0.7 | 0.4 |

| B2 | 0.7 | 1 | 0.571 |

| B3 | 0.4 | 0.571 | 1 |

3. Kedekatan nilai atribut Jangka Waktu ditunjukkan di tabel berikut : :

| C1 : 12 Bulan |

| C2 : 24 Bulan |

| C3 : 36 Bulan |

| C4 : 48 Bulan |

| C5 : 60 Bulan |

| C6 : 72 Bulan |

| Tabel 5 Kedekatan Nilai Atribut Jangka Waktu | ||

| No. | Atribut Jangka Waktu | Nilai |

| 1. | C1 | 100 |

| 2. | C2 | 90 |

| 3. | C3 | 80 |

| 4. | C4 | 70 |

| 5. | C5 | 60 |

| 6. | C6 | 50 |

Setelah dilakukan klasifikasi Jangka Waktu, berikutnya melakukan pencarian nilai kedekatan atribut Jangka Waktu yaitu dilihat pada tabel berikut :

| C1 | C2 | C3 | C4 | C5 | C6 | |

| C1 | 1 | 0.9 | 0.8 | 0.7 | 0.6 | 0.5 |

| C2 | 0.9 | 1 | 0.889 | 0.778 | 0.667 | 0.556 |

| C3 | 0.8 | 0.889 | 1 | 0.875 | 0.75 | 0.625 |

| C4 | 0.7 | 0.778 | 0.875 | 1 | 0.857 | 0.714 |

| C5 | 0.6 | 0.667 | 0.75 | 0.857 | 1 | 0.833 |

| C6 | 0.5 | 0.556 | 0.625 | 0.714 | 0.833 | 1 |

4. Kedekatan nilai atribut Kondisi Debitur ditunjukkan di tabel berikut :

| D1 : Cukup Baik |

| D2 : Baik |

| D3 : Sangat Baik |

| Tabel 6 Kedekatan Nilai Atribut Kondisi Debitur | ||

| No. | Atribut Kondisi Debitur | Nilai |

| 1. | D1 | 100 |

| 2. | D2 | 70 |

| 3. | D3 | 40 |

Setelah dilakukan klasifikasi Kondisi Debitur, berikutnya melakukan pencarian nilai kedekatan atribut Kondisi Debitur yaitu dilihat pada tabel berikut :

| D1 | D2 | D3 | |

| D1 | 1 | 0.7 | 0.4 |

| D2 | 0.7 | 1 | 0.571 |

| D3 | 0.4 | 0.571 | 1 |

5. Kedekatan nilai atribut Pekerjaan Debitur ditunjukkan di tabel berikut : :

| E1 : Tidak Bekerja |

| E2 : Pegawai Swasta |

| E3 : Mahasiswa |

| E4 : Pegawai Negeri |

| E5 : Wiraswasta |

| E6 : Ibu Rumah Tangga |

| Tabel 7 Kedekatan Nilai Atribut Pekerjaan Debitur | ||

| No. | Atribut Pekerjaan Debitur | Nilai |

| 1. | E1 | 100 |

| 2. | E2 | 90 |

| 3. | E3 | 80 |

| 4. | E4 | 70 |

| 5. | E5 | 60 |

| 6. | E6 | 50 |

Setelah dilakukan klasifikasi Pekerjaan Debitur, berikutnya melakukan pencarian nilai kedekatan atribut Pekerjaan Debitur yaitu dilihat pada tabel berikut :

| E1 | E2 | E3 | E4 | E5 | E6 | |

| E1 | 1 | 0.9 | 0.8 | 0.7 | 0.6 | 0.5 |

| E2 | 0.9 | 1 | 0.889 | 0.778 | 0.667 | 0.556 |

| E3 | 0.8 | 0.889 | 1 | 0.875 | 0.75 | 0.625 |

| E4 | 0.7 | 0.778 | 0.875 | 1 | 0.857 | 0.714 |

| E5 | 0.6 | 0.667 | 0.75 | 0.857 | 1 | 0.833 |

| E6 | 0.5 | 0.556 | 0.625 | 0.714 | 0.833 | 1 |

6. Kedekatan nilai atribut Penghasilan Debitur Per Bulan ditunjukkan di tabel berikut :

| F1 : < 2.500.000 |

| F2 : 2.500.000 s/d 6.500.000 |

| F3 : > 6.500.000 |

| Tabel 8 Kedekatan Nilai Atribut Penghasilan Debitur Per Bulan | ||

| No. | Atribut Penghasilan Debitur Per Bulan | Nilai |

| 1. | F1 | 100 |

| 2. | F2 | 70 |

| 3. | F3 | 40 |

Setelah dilakukan klasifikasi Penghasilan Debitur Per Bulan, berikutnya melakukan pencarian nilai kedekatan atribut Penghasilan Debitur Per Bulan yaitu dilihat pada tabel berikut :

| F1 | F2 | F3 | |

| F1 | 1 | 0.7 | 0.4 |

| F2 | 0.7 | 1 | 0.571 |

| F3 | 0.4 | 0.571 | 1 |

7. Kedekatan nilai atribut Jaminan ditunjukkan di tabel berikut : :

| G1 : BPKB Kendaraan Roda Dua |

| G2 : BPKB Kendaraan Roda Empat |

| G3 : Sertifikat Tanah |

| G4 : Sertifikat Rumah |

| G5 : SK PNS |

| G6 : Tanpa Agunan |

| Tabel 9 Kedekatan Nilai Atribut Jaminan | ||

| No. | Atribut Jaminan | Nilai |

| 1. | G1 | 100 |

| 2. | G2 | 90 |

| 3. | G3 | 80 |

| 4. | G4 | 70 |

| 5. | G5 | 60 |

| 6. | G6 | 50 |

Setelah dilakukan klasifikasi Jaminan, berikutnya melakukan pencarian nilai kedekatan atribut Jaminan yaitu dilihat pada tabel berikut :

| G1 | G2 | G3 | G4 | G5 | G6 | |

| G1 | 1 | 0.9 | 0.8 | 0.7 | 0.6 | 0.5 |

| G2 | 0.9 | 1 | 0.889 | 0.778 | 0.667 | 0.556 |

| G3 | 0.8 | 0.889 | 1 | 0.875 | 0.75 | 0.625 |

| G4 | 0.7 | 0.778 | 0.875 | 1 | 0.857 | 0.714 |

| G5 | 0.6 | 0.667 | 0.75 | 0.857 | 1 | 0.833 |

| G6 | 0.5 | 0.556 | 0.625 | 0.714 | 0.833 | 1 |

Setelah menentukan kedekatan nilai atribut dari masing-masing atribut prediktor, maka proses selanjutnya adalah melakukan proses perhitungan berdasarkan data training yang akan digunakan. Pada penelitian ini, digunakan 3 record sample data training dari 65 record data training.

Sample data training yang akan digunakan dapat dilihat pada tabel berikut :

| Tabel 10 Sample data training | ||||||||

| No. | Jumlah Pinjaman (Rp) | Tujuan Pinjam (Jenis Kredit) | Jang ka Waktu | Kondisi Debitur saat ini | Pekerja an Debitur | Penghasi lan / Bln (Rp.) | Jaminan | Resiko |

| 1. | >20.000.000 s/d <= 50.000.000 | Modal Kerja | 36 Bulan | Cukup Baik | Pegawai Swasta | 2.500.000 s/d 6.500.000 | Sertifikat Tanah | Sedang |

| 2. | <= 20.000.000 | Modal Kerja | 12 Bulan | Baik | Wiraswasta | < 2.500.000 | BPKB Kendaraan Roda Dua | Tinggi |

| 3. | <= 20.000.000 | Konsumtif | 36 Bulan | Baik | Pegawai Swasta | 2.500.000 s/d 6.500.000 | Kendaraan Roda Empat | Rendah |

Contoh Kasus

Misalkan ada kasus baru pada data testing dengan nilai atribut seperti pada Tabel 11. Kasus baru tersebut akan dihitung kedekatannya dengan kasus lama yang terdapat pada data training table 10

| Tabel 11 Data Testing | ||||||||

| No. | Jumlah Pinjaman (Rp) | Tujuan Pinjam (Jenis Kredit) | Jang ka Waktu | Kondisi Debitur saat ini | Pekerja an Debitur | Penghasi lan / Bln (Rp.) | Jaminan | |

| 4. | > 20.000.000 s/d <= 50.000.000 | Konsumtif | 60 Bulan | Baik | Pegawai Swasta | 2.500.000 s/d 6.500.000 | BPKB Kendaraan Roda Dua | |

Perhitungan kedekatan kasus baru pada data testing pada Tabel 11 dengan 3 kasus lama pada data training pada Tabel 10, yaitu:

| Tabel 12 Kedekatan Kasus Baru Dengan Kasus Nomor 1 | |||||

| No. | Atribut | Nilai Atribut Kasus Nomor 1 | Nilai Atribut Kasus Baru | Kedekatan (a) | Bobot (b) |

| 1. | Jumlah Pinjaman | > 20.000.000 s/d <= 50.000.000 | > 20.000.000 s/d <= 50.000.000 | 1 | 0.8 |

| 2. | Tujuan Pinjam | Modal Kerja | Konsumtif | 0.571 | 0.8 |

| 3. | Jangka Waktu | 36 Bulan | 60 Bulan | 0.75 | 0.8 |

| 4. | Kondisi Debitur | Cukup Baik | Baik | 0.7 | 0.6 |

| 5. | Pekerjaan Debitur | Pegawai Swasta | Pegawai Swasta | 1 | 0.6 |

| 6. | Penghasilan Debitur Per Bulan | 2.500.000 s/d 6.500.000 | 2.500.000 s/d 6.500.000 | 1 | 0.6 |

| 7. | Jaminan | Sertifikat Tanah | BPKB Kendaraan Roda Dua | 0.8 | 0.5 |

| Dari tabel diatas, dapat dihitung kedekatan kasus baru dengan kasus nomor 1, dengan cara : Similarity = ((a1*b1)+(a2*b2)+(a3*b3)+(a4*b4)+(a5*b 5)+(a6*b6)+(a7*b7)) / (b1+b2+b3+b4+b5+b6+b7) Similarity = ((1*0.8)+(0.571*0.8)+(0.75*0.8)+(0.7*0.6) +(1*0.6)+(1*0.6)+(0.8*0.5)) / (0.8+0.8+0.8+0.6+0.6+0.6+0.5) Similarity = 0.825 | |||||

| Tabel 13 Kedekatan Kasus Baru Dengan Kasus Nomor 2 | |||||

| No. | Atribut | Nilai Atribut Kasus Nomor 2 | Nilai Atribut Kasus Baru | Kedekatan (a) | Bobot (b) |

| 1. | Jumlah Pinjaman | <= 20.000.000 | > 20.000.000 s/d <= 50.000.000 | 0.8 | 0.8 |

| 2. | Tujuan Pinjam | Modal Kerja | Konsumtif | 0.571 | 0.8 |

| 3. | Jangka Waktu | 12 Bulan | 60 Bulan | 0.6 | 0.8 |

| 4. | Kondisi Debitur | Baik | Baik | 1 | 0.6 |

| 5. | Pekerjaan Debitur | Wiraswasta | Pegawai Swasta | 0.667 | 0.6 |

| 6. | Penghasilan Debitur Per Bulan | < 2.500.000 | 2.500.000 s/d 6.500.000 | 0.7 | 0.6 |

| 7. | Jaminan | BPKB Kendaraan Roda Dua | BPKB Kendaraan Roda Dua | 1 | 0.5 |

| Dari tabel diatas, dapat dihitung kedekatan kasus baru dengan kasus nomor 2, dengan cara : Similarity = ((a1*b1)+(a2*b2)+(a3*b3)+(a4*b4)+(a5*b 5)+(a6*b6)+(a7*b7)) / (b1+b2+b3+b4+b5+b6+b7) Similarity = ((0.8*0.8)+(0.571*0.8)+(0.6*0.8)+(1*0.6)+ (0.667*0.6)+(0.7*0.6)+(1*0.5)) / (0.8+0.8+0.8+0.6+0.6+0.6+0.5) Similarity = 0.744 | |||||

| Tabel 14 Kedekatan Kasus Baru Dengan Kasus Nomor 3 | |||||

| No. | Atribut | Nilai Atribut Kasus Nomor 3 | Nilai Atribut Kasus Baru | Kedekatan (a) | Bobot (b) |

| 1. | Jumlah Pinjaman | <= 20.000.000 | > 20.000.000 s/d <= 50.000.000 | 0.8 | 0.8 |

| 2. | Tujuan Pinjam | Konsumtif | Konsumtif | 1 | 0.8 |

| 3. | Jangka Waktu | 36 Bulan | 60 Bulan | 0.75 | 0.8 |

| 4. | Kondisi Debitur | Baik | Baik | 1 | 0.6 |

| 5. | Pekerjaan Debitur | Pegawai Swasta | Pegawai Swasta | 1 | 0.6 |

| 6. | Penghasilan Debitur Per Bulan | 2.500.000 s/d 6.500.000 | 2.500.000 s/d 6.500.000 | 1 | 0.6 |

| 7. | Jaminan | BPKB Kendaraan Roda Empat | BPKB Kendaraan Roda Dua | 0.9 | 0.5 |

| Dari tabel diatas, dapat dihitung kedekatan kasus baru dengan kasus nomor 3, dengan cara : Similarity = ((a1*b1)+(a2*b2)+(a3*b3)+(a4*b4)+(a5*b5)+(a 6*b6)+(a7*b7)) / (b1+b2+b3+b4+b5+b6+b7) Similarity = ((0.8*0.8)+(1*0.8)+(0.75*0.8)+(1*0.6)+(1*0.6) +(1*0.6)+(0.9*0.5)) / (0.8+0.8+0.8+0.6+0.6+0.6+0.5) Similarity = 0.913 | |||||

Melihat dari ke tiga kasus tersebut, maka yang mempunyai nilai tertinggi adalah kasus ketiga, melihat dari kasus yang tertinggi bahwa kasus itulah yang merupakan kasus yang terdekat dengan kasus baru. Berarti yang mendekati dengan kasus baru adalah kasus ke tiga. Maka klasifikasi resiko pinjaman dana pada kasus baru adalah Rendah.

Perancangan Relasi Database

Untuk pembuatan program anda dapat merancang relasi database nya seperti ini :

Dalam pembangunan aplikasi sistem pakar dengan menggunakkan algoritma CF (Certainty Factor) ada beberapa hal yang harus dipersiapkan, pada postingan ini studi kasusnya adalah (Sistem Pakar Mendiagnosa Penyakit Kulit Pada Manusia )

Dalam pembangunan aplikasi sistem pakar dengan menggunakkan algoritma CF (Certainty Factor) ada beberapa hal yang harus dipersiapkan, pada postingan ini studi kasusnya adalah (Sistem Pakar Mendiagnosa Penyakit Kulit Pada Manusia )

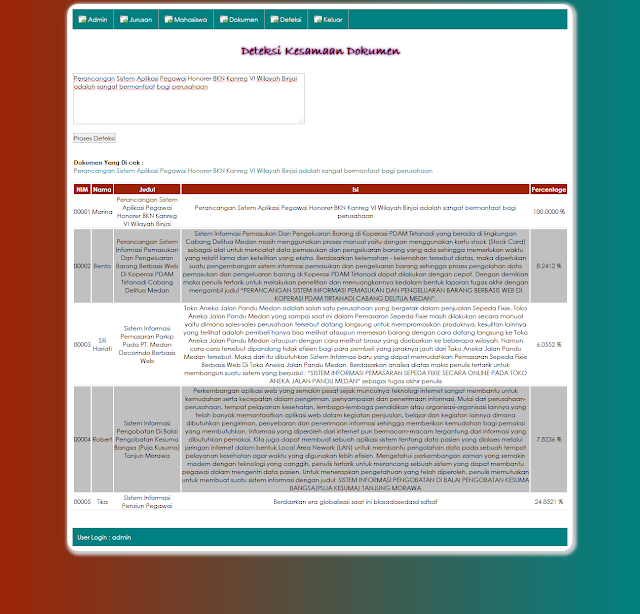

Dengan adanya kemudahan bagi orang dalam sharing ataupun melakukan pencarian dan pengambilan data di Internet, salah satunya adalah karya ilmiah, berupa makalah, prosiding, jurnal, skripsi, tesis, dan lain-lain. Maka publikasi karya ilmiah secara online dapat membantu para mahasiswa tingkat akhir dalam mencari judul maupun bahan sebagai bahan pertimbangan dalam pembuatan karya ilmiahnya. Akan tetapi selain menghasilkan manfaat, fasilitas ini juga menimbulkan dampak negatif terhadap pembuatan karya ilmiah.

Dengan adanya kemudahan bagi orang dalam sharing ataupun melakukan pencarian dan pengambilan data di Internet, salah satunya adalah karya ilmiah, berupa makalah, prosiding, jurnal, skripsi, tesis, dan lain-lain. Maka publikasi karya ilmiah secara online dapat membantu para mahasiswa tingkat akhir dalam mencari judul maupun bahan sebagai bahan pertimbangan dalam pembuatan karya ilmiahnya. Akan tetapi selain menghasilkan manfaat, fasilitas ini juga menimbulkan dampak negatif terhadap pembuatan karya ilmiah.